Configurer un protocole d’authentification externe

Avant que vos collaborateurs ne commencent à se servir des applications de l’espace de travail, vous pouvez choisir de mettre en place un protocole d’authentification externe correspondant aux configurations requises par la politique de sécurité de votre société.

Quatre protocoles d’authentification externes sont à votre disposition :

|

Les protocoles d’authentification disponibles |

|

|---|---|

|

Lightweight Directory Access Protocol (LDAP) |

Optimal pour les sociétés cherchant à automatiser l’administration des comptes grâce à la mutualisation des données de l’annuaire d’entreprise. |

|

Security Assertion Markup Language (SAML) |

Idéal pour les sociétés qui préfèrent une authentification par single sign-on (SSO) afin que ses utilisateurs puissent se connecter directement par leurs identifiants d’entreprise. Ce protocole d'authentification est préconisé pour sa simplicité et son niveau de sécurité élevé. |

|

Kerberos |

Une bonne mesure de sécurité pour les sociétés qui souhaitent gérer l’authentification par un protocole de chiffrement symétrique. |

|

Open ID Connect |

Idéal pour les sociétés qui souhaitent déléguer l’authentification de leurs collaborateurs à un fournisseur d’identité de confiance. |

Veuillez noter

Vous pouvez imposer l’authentification via un protocole d’authentification externe à l’ensemble des utilisateurs de votre espace ou bien l’utiliser en parallèle de l’authentification avec identifiants de connexion oodrive.

Lightweight Directory Access Protocol (LDAP)

Le protocole LDAP est un moyen de faire le provisioning des comptes. Lorsqu’il est activé, Oodrive Suite interroge l’annuaire de votre société pour vérifier l’identifiant et le mot de passe entrés par l’utilisateur. Si ceux-ci sont corrects, l’utilisateur se connecte ; il est rejeté dans le cas contraire.

Préalablement à cette configuration, nous vous invitons à contacter le Support Oodrive afin de procéder à l'ouverture des flux et permettre la communication entre votre annuaire LDAP et nos services.

-

Dans le module Gestion des accès, cliquez sur la rubrique Authentification.

-

Cliquez sur le menu déroulant, puis sélectionnez LDAP.

-

Si vous voulez appliquer ce mode d’authentification à tous les utilisateurs de votre espace, sans exception, cochez Forcer ce type d’authentification.

Remarque

Vous ne devez pas cocher cette option si vous avez prévu d’activer l’authentification sans mot de passe sur votre espace.

-

Cliquez sur le bouton Appliquer, puis cliquez sur le bouton Nouvelle configuration.

-

Indiquez le nom de la configuration et le type d’utilisateur (utilisateur ou contact) pour lequel vous souhaitez configurer le protocole LDAP.

-

Renseignez les champs de la section Connexion et cliquez sur Test pour vérifier que la connexion s'établit correctement.

En cas d'erreur, vérifiez que :

-

l'information du champs Hôte (votre IP ou nom de domaine) a bien été communiquée aux équipes Oodrive,

-

l'IP publique d'Oodrive est bien autorisée à se connecter à votre annuaire LDAP.

-

-

Renseignez les champs de la sections Configuration pour indiquer quels utilisateurs de votre annuaire LDAP doivent être provisionnés sur votre espace de travail Oodrive.

-

Renseignez les champs de la section Attributs pour permettre le provisionnement automatique des comptes à partir des informations de votre annuaire LDAP. Tous les champs marqués d'une étoile rouge sont requis.

Attention

Les champs ci-dessous ne doivent pas être confondus, veillez à les renseigner avec soin.

-

Identifiant : identifiant devant figurer sur la fiche utilisateur dans votre espace de travail Oodrive

-

Login LDAP : élément permettant à l'utilisateur de s'identifier auprès de LDAP depuis la page de connexion de votre espace de travail (par exemple : adresse e-mail, numéro de téléphone, nom d'usage...)

-

Identifiant LDAP : clé unique utilisée pour identifier le compte utilisateur LDAP dans l'annuaire. Cette valeur ne doit pas être modifiée car elle permet de relier le compte Oodrive de l'utilisateur à son compte LDAP.

-

-

Cliquez sur le bouton Test configuration afin de tester la connexion LDAP et de vérifier que cette dernière fonctionne correctement.

Une fenêtre affiche les comptes qui seront créés grâce à votre configuration, ainsi que les informations qui rempliront leur fiche utilisateur.

-

Cliquez sur le bouton Créer pour finaliser votre configuration.

-

Une fois votre configuration créée, cliquez sur le bouton Synchroniser pour effectuer le provisionnement des utilisateurs à partir de votre annuaire LDAP.

Vous pourrez retrouver les utilisateurs provisionnés via LDAP dans le module d'administration Utilisateurs.

Revenez à la rubrique Authentification pour modifier ce protocole d'authentification à tout moment.

Security Assertion Markup Language (SAML)

Le SSO (Single Sign-On ou authentification unique) par SAML permet à un utilisateur d'accéder à plusieurs applications par ses identifiants d’entreprise.

Si l’utilisateur est déjà authentifié à son IDP (Identity Provider) lors de la demande de connexion, il accédera directement à la solution sans avoir besoin de ressaisir ses identifiants.

En revanche, si l’utilisateur ne s’est pas encore authentifié, il sera redirigé vers son IDP pour qu’il puisse s'authentifier rapidement et se connecter à son espace de travail.

La procédure qui suit permet de configurer le SSO par SAML pour l’IDP Active Directory Federation Services (AD FS) connecté à un répertoire d’utilisateurs LDAP.

Étape 1 : Définir le type d’authentification

-

Dans le module Gestion des accès, cliquez sur la rubrique Authentification.

-

Cliquez sur le menu déroulant, puis sélectionnez SAML.

-

Si vous voulez appliquer ce mode d’authentification à tous les utilisateurs de votre espace, sans exception, cochez Forcer ce type d’authentification.

Attention

Vous ne devez pas cocher cette option si vous avez prévu d’activer l’authentification sans mot de passe sur votre espace.

-

Cliquez sur le bouton Appliquer pour valider votre choix.

Étape 2 : Effectuer la transmission des fichiers de métadonnées

Afin d’établir une relation de confiance entre les deux entités et leur permettre de communiquer, la plateforme Oodrive et votre IDP doivent chacun disposer du fichier de métadonnées de l’autre.

Transmettre votre fichier de métadonnées à Oodrive

-

Depuis la rubrique Authentification, cliquez sur le bouton Parcourir pour chercher et sélectionner votre fichier de métadonnées au format XML, à l’aide de l’explorateur de fichiers de votre poste.

À noter

Afin d’assurer la bonne configuration des claims de configuration, veuillez consulter les définitions qui se trouvent en bas la page avant de sélectionner le fichier de métadonnées.

-

Saisissez un nom du fichier pour le serveur de stockage en réseau, puis cliquez sur le bouton Importer.

Télécharger le fichier de métadonnées Oodrive

-

Dans la section Configuration du serveur SAML Oodrive, cliquez sur le lien Télécharger le fichier metadata Oodrive.

-

Enregistrer le fichier spring_saml_metadata.xml à l’aide de l’explorateur de fichiers de votre poste.

Ce fichier de métadonnées vous permettra d’enregistrer Oodrive comme partie de confiance auprès de votre IDP.

Étape 3 : Configurer la partie de confiance sur le serveur AD FS

-

Sur le serveur AD FS, ouvrez Gestion AD FS.

-

Déployez le dossier Relations de confiance.

-

Effectuez un clic droit sur le dossier Approbation des parties de confiance, et sélectionnez Ajouter une approbation de partie de confiance.

Vous accédez à l’assistant de configuration d’une partie de confiance.

-

Cliquez sur Démarrer pour commencer la configuration.

-

À l’étape Sélectionner une source de données, cochez Importer des données d’une partie de confiance à partir d’un fichier.

-

À l’aide de l’explorateur de fichiers, sélectionnez le fichier spring_saml_metadata.xml que vous avez téléchargé dans le module Gestion des accès.

-

Cliquez sur Suivant.

-

À l’étape Spécifier le nom complet, renseignez Oodrive comme nom de la partie de confiance.

-

Cliquez sur le bouton Suivant jusqu’à atteindre la dernière étape, puis cliquez sur le bouton Fermer.

Étape 4 : Configurer les règles de revendication

Une fois la partie de confiance créée, vous accédez automatiquement à la fenêtre d’édition des règles de revendication.

Remarque

Si la fenêtre d’édition des règles de revendication ne s’ouvre pas automatiquement, effectuez un clic droit sur la partie de confiance que vous venez de créer et cliquez sur Modifier les règles de revendication.

La configuration des règles de revendication va rendre possible la communication entre l’IDP et la plateforme Oodrive.

Établir la correspondance entre les variables

Cette étape consiste à faire correspondre entre elles les variables utilisées par chaque entité afin de garantir la viabilité des échanges de données.

-

Cliquez sur le bouton Ajouter une règle.

-

Dans la liste déroulante Modèle de règle de revendication, sélectionnez Envoyer les attributs LDAP en tant que revendications, puis cliquez sur Suivant.

-

Dans le champ Nom de la règle de revendication, saisissez AD-Rules.

-

Dans la liste déroulante Magasin d’attributs, sélectionnez Active Directory.

-

Dans la grille Mappage des attributs LDAP aux types de revendications sortantes, faites les associations suivantes :

Attribut LDAP

Type de revendication sortante

SAM-Account-Name

Name ID

E-Mail-Addresses

auth-login

Company

auth-company

E-Mail-Addresses

auth-mail

Given-Name

auth-givenname

Surname

auth-surname

Remarque

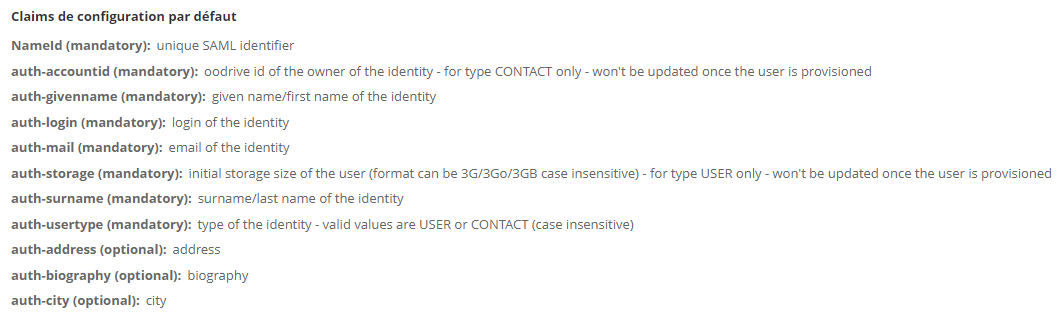

Pour effectuer les associations optionnelles, veuillez consulter les définitions qui se trouvent dans la rubrique Authentification du module de Gestion des accès, sous Claims de configuration par défaut.

-

Cliquez sur Terminer.

Configurer le type d’utilisateur par défaut

Lorsque vos collaborateurs se connectent pour la première fois à l’espace de travail avec leurs identifiants LDAP, un compte leur est automatiquement créé. Cette étape permet d’indiquer à la plateforme Oodrive de leur créer des comptes de type Utilisateur ou Contact.

-

Cliquez sur le bouton Ajouter une règle.

-

Dans la liste déroulante Modèle de règle de revendication, sélectionnez Envoyer les revendications en utilisant une règle personnalisée, puis cliquez sur Suivant.

-

Dans le champ Nom de la règle de revendication, saisissez auth-usertype.

-

Dans le champ Règle personnalisée, renseignez l’une des règles suivantes :

Pour créer des comptes de type Utilisateur : => issue(Type = "auth-usertype", Value = "USER")

Pour créer des comptes de type Contact : => issue(Type = "auth-usertype", Value = "CONTACT")

-

Cliquez sur Terminer.

Configurer le stockage par défaut

L’espace de stockage alloué à un Utilisateur ne peut en aucun cas être nul. Cette étape consiste à configurer l’espace de stockage par défaut alloué aux collaborateurs à la création de leur compte.

-

Cliquez sur le bouton Ajouter une règle.

-

Dans la liste déroulante Modèle de règle de revendication, sélectionnez Envoyer les revendications en utilisant une règle personnalisée, puis cliquez sur Suivant.

-

Dans le champ Nom de la règle de revendication, saisissez auth-storage.

-

Dans le champ Règle personnalisée, renseignez la règle suivante : => issue(Type = "auth-storage", Value = "5G") ;

Veuillez noter

Cette règle permet de configurer un stockage par défaut de 5 Go. Le responsable de provisioning pourra modifier cette valeur ultérieurement depuis le module de Gestion des utilisateurs.

-

Cliquez sur Terminer.

Une fois que vous avez terminé de configurer les trois règles de revendication, cliquez sur OK.

Vous avez terminé la configuration du SSO par SAML. Vos utilisateurs peuvent désormais accéder à leur espace de travail grâce à leurs identifiants d’entreprise.

Suspendre le provisionnement automatique des comptes

Si vous souhaitez garder la main sur le provisionnement des utilisateurs de votre espace et gérer la création des comptes utilisateurs de façon manuelle, vous avez la possibilité de désactiver le provisionnement automatique des comptes.

-

Dans le module Gestion des accès, cliquez sur la rubrique Authentification.

-

Cliquez sur le menu déroulant, puis sélectionnez SAML.

-

Rendez-vous dans la section Liste des fichiers metadatas sur le NAS et cliquez sur l’icône de crayon à droite de votre fichier de métadonnées.

-

Dans la fenêtre Modifier le mapping des champs, rendez-vous dans la section Création Auto et cochez Non.

-

Cliquez sur Enregistrer.

Revenez dans ce menu à tout moment pour réactiver le provisionnement automatique des comptes.

Kerberos (Active Directory)

Le SSO (Single Sign-On ou authentification unique) par Kerberos permet de gérer l’authentification par un protocole de chiffrement symétrique. Le service principal de Kerberos est une identité unique à laquelle Kerberos peut fournir des tickets de connexion. Cela signifie que chaque utilisateur doit être associé à un service unique afin de configurer ce type de protocole d’authentification.

-

Dans le module Gestion des accès, cliquez sur la rubrique Authentification.

-

Cliquez sur le menu déroulant, puis sélectionnez Kerberos.

-

Si vous voulez appliquer ce mode d’authentification à tous les utilisateurs de l’espace, sans exception, cochez Forcer ce type d’authentification.

Attention

Vous ne devez pas cocher cette option si vous avez prévu d’activer l’authentification sans mot de passe sur votre espace.

-

Cliquez sur le bouton Appliquer, puis cliquez sur le bouton Parcourir pour chercher et sélectionner un fichier keytab de votre arborescence de fichiers.

-

Répétez jusqu’à ce que vous ayez importé tous les fichiers keytab sur le serveur de stockage en réseau.

-

Saisissez le nom du service principal, puis cliquez sur le bouton Importer.

Revenez à la rubrique Authentification pour modifier ce protocole d'authentification à tout moment.

OpenID Connect

L’authentification par OpenID Connect permet à la plateforme Oodrive de vérifier l'identité d'un utilisateur en se basant sur l'identification fournie par un serveur d'authentification externe comme Github, Google, Okta, ou tout autre service compatible.

Afin de sécuriser et contrôler au mieux les accès à votre espace, seuls les fournisseurs d’identité que vous aurez préalablement enregistrés depuis le module de Gestion des accès pourront être utilisés pour accéder à votre espace via OpenID Connect.

Veuillez noter

Les services externes que vous configurez permettent uniquement d’authentifier un collaborateur et n’ont aucunement accès aux données stockées sur votre espace.

Pour se connecter à votre espace de travail via OpenID Connect, le collaborateur devra suivre les étapes ci-dessous.

Étape 1 : Accès à la page de connexion de l’espace

L’utilisateur se rend sur la page de connexion de votre espace de travail, puis clique sur le bouton Suivant qui se trouve sous « Veuillez vous connecter avec vos identifiants de connexion d’entreprise ».

Étape 2 : Sélection du service

L’utilisateur sélectionne le service par lequel il souhaite se connecter, parmi ceux que vous avez configuré.

Attention

Il est déconseillé de sélectionner l'un des services préconfigurés (Google, Github, Okta) lorsque vous effectuez la configuration d'OpenID Connect, car tous les utilisateurs disposant d’un compte auprès de cet acteur pourront accéder à votre espace, sans restrictions particulières.

Étape 3 : Connexion au service

L’utilisateur est redirigé sur le processus de connexion habituel du service sélectionné.

Une fois la connexion établie, la plateforme Oodrive récupère automatiquement le nom, prénom et adresse e-mail de l’utilisateur et lui crée un compte sur votre espace de travail.

Étape 4 : Accès à l’espace de travail

L’utilisateur accède à votre espace de travail via le compte qui vient de lui être créé.

Configurer OpenID Connect

-

Dans le module Gestion des accès, cliquez sur la rubrique Authentification.

-

Cliquez sur le menu déroulant, puis sélectionnez OpenID Connect.

-

Si vous voulez appliquer ce mode d’authentification à tous les utilisateurs de votre espace, sans exception, cochez Forcer ce type d’authentification.

Attention

Vous ne devez pas cocher cette option si vous avez prévu d’activer l’authentification sans mot de passe sur votre espace.

-

Cliquez sur le bouton Appliquer, puis cliquez sur Nouvelle configuration pour configurer un nouveau fournisseur d’identité.

-

Renseigner le Nom de la configuration, puis sélectionnez Autre dans la liste déroulante Fournisseur d’identité.

Attention

Il est déconseillé de configurer OpenID Connect avec l'un des services préconfigurés (Google, Github, Okta). Nous vous recommandons plutôt de configurer vous-même ces services en sélectionnant l'option Autre, afin que seuls vos employés puissent accéder à votre espace.

-

Renseignez les champs de la section Connexion. Tous les champs du formulaire sont requis.

-

Lorsque vous avez terminé, cliquez sur le bouton Créer.

-

Cliquez sur le fournisseur d'identité que vous venez d'ajouter et copiez le lien situé dans la section Lien à transmettre au fournisseur d'authentification OpenID.

Vous devez transmettre ce lien à votre fournisseur d'identité pour finaliser la configuration d'OpenID Connect.

Revenez à la rubrique Authentification pour modifier cette option à tout moment.

Ressources

Help Center

Help Center

Accéder à Oodrive

Accéder à Oodrive